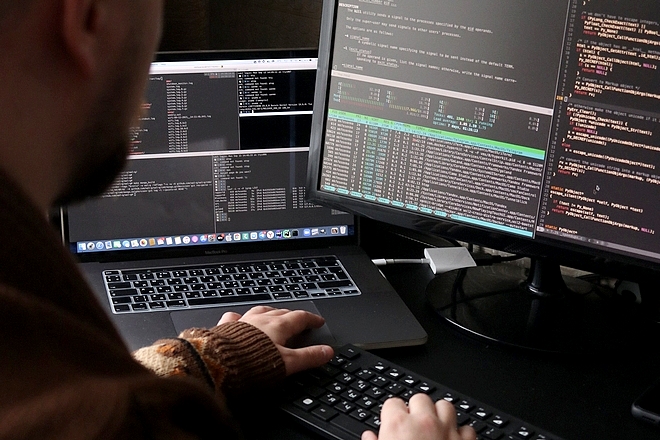

Les environnements Cloud mal configurés et les outils de sécurité offensive disponibles dans le commerce amplifient les risques d’attaque informatique des organisations. C’est ce que montre le Global Threat Report 2024 d’Elastic Security Labs.

Détournement des outils de sécurité proactive

Le rapport révèle que les hackers recourent de plus en plus fréquemment aux outils de sécurité offensive (OST Offensive Security Tools). Ce sont des outils de test créés pour identifier de manière proactive les failles de sécurité.

Autre risque clé, les entreprises sont exposées aux risques cyber en raison d’une mauvaise configuration de leurs environnements Cloud. On observe aussi l’augmentation des attaques par force brute et le recours aux techniques de compromission des accès. L’étude est basée sur les observations de plus d’un milliard de données aux cours des 12 derniers mois.

Les attaquants détournent les outils de sécurité disponibles dans le commerce à des fins malveillantes. Les outils de sécurité offensive (OST), en particulier Cobalt Strike et Metasploit, représentent environ 54 % des alertes liées à l’utilisation de malwares. Cobalt Strike pèse à lui seul 27 % des alertes recensées.

Les environnements Cloud mal configurés

D’autre part, les informaticiens configurent mal leurs environnements Cloud. L’un des problèmes les plus courants concerne le stockage. Près de 47 % des défauts sur Microsoft Azure sont liés aux erreurs de configuration des comptes de stockage. De mêmes, 30 % des problèmes sur Amazon Web Services (AWS) proviennent des contrôles de S3 en particulier en raison de l’absence de mise en place d’une authentification multifactorielle (MFA) par les équipes de sécurité.

Les utilisateurs de Google Cloud ne sont pas non plus à l’abri des erreurs de configuration, près de 44 % des échecs de contrôle provenant de BigQuery, en particulier d’un manque de chiffrement défini par le client. Ce qui facilite les attaquants.

Compromission des identifiants d’accès

On relève également que les attaquants se tournent vers la compromission d’identifiants d’accès pour pénétrer les réseaux de leurs cibles. La compromission des identifiants d’accès représente environ 23 % de tous les comportements observés dans les environnements Cloud, principalement dans les environnements Microsoft Azure.

Il y a eu une augmentation de 12 % des attaques par force brute, représentant près de 35 % de toutes les techniques d’attaques recensées sur des environnements Microsoft Azure. Alors que les comportements suspects détectés au niveau des points terminaux (endpoints tels que les PC postes de travail ou serveurs) ne représentaient que 3 % des comportements observés sur Linux, 89 % d’entre eux concernaient des attaques par force brute.

« Les attaquants détournent l’usage original des outils de sécurité et investissent dans la compromission d’identifiants pour atteindre leurs objectifs » relève Jake King, Head of Threat and Security Intelligence chez Elastic.