KeeeX, société fondée en 2014, propose des solutions de collaboration probantes sur la blockchain. L’offre comprend un messager d’entreprise ultra sécurisé, associant la gestion des versions et des fichiers, les signatures numériques et l’horodatage probant de la blockchain.

Un vaste panel d’usages

Chaque solution peut monter en charge, est robotisable, compatible avec toute application métier sans exposer les données de l’entreprise. Ce type de solution sert à fluidifier les processus d’approbation et à alléger les GED (Gestion électronique de données).

KeeeX scelle au coeur de tout fichier, sans l’altérer, un nom unique prononçable et vérifiable. L’utilisateur KeeeX, propriétaire de ses données, devient libre de générer tout contenu unique, de trouver tout document où qu’il soit, d’obtenir en un clic un original, une référence, la version la plus récente, et cela entre de multiples Clouds, GEDs, disques durs,…

L’application garantit l’auteur et les droits d’un fichier, contrat ou message, on partage sans s’interroger sur l’environnement de destination.La liste des usages est extrêmement vaste. On peut envoyer des messages, chatter, partager en toute confidentialité. Les échanges sont chiffrés de bout en bout. Les intervenants peuvent choisir leurs propres moyens d’échange privés pour le partage et la collaboration.

On peut ainsi synchroniser les dossiers Cloud (Dropbox, Google Drive…), partager des volumes réseau accessibles via un VPN, et même partager une clé USB. L’application gère l’ensemble, et devient transparente au point qu’il n’y a plus à se rappeler comment on partage avec quelqu’un. KeeeX se souvient des préférences de partage (mail, internet, cloud) quel que soit le destinataire et permet des échanges confidentiels.

Gestion des versions

On peut chaîner et nommer les versions des documents. L’application embarque dans chaque document des références exactes à ses versions précédentes. Le graphe des versions peut être parcouru par de simples clics, comme des liens sur une page internet.

Exemple, vous travaillez avec votre avocat sur un contrat ou un pacte d’associés. Chaque version du document sera identifiée, et les responsabilités de toutes les parties sur les modifications seront évidentes.

On peut lier un contrat à ses références ou un document à un ou plusieurs autres. Il existe une forme de dépendance entre deux fichiers (référence, traduction, original…), l’application injectera de manière permanente dans les fichiers des liens vers ces références.

Lier les formats de documents

Par exemple, si on crée un pdf à partir d’un document Word. L’application va travailler sur le document word pour préserver sa version exacte pour toujours. Puis, le fichier word sera sauvegardé comme pdf pour publication. Mais avant cette publication, l’application reliera le pdf au fichier Word. De la sorte, si dans le futur il est requis de modifier ce pdf, il n’y aura qu’à ouvrir la plus récente version du fichier word correspondant en deux clics

Il est possible de créer des concepts de classification, de Facture, Rapport, Confidentiel, etc. à utiliser avec les messages et les documents que l’on reçoit ou que l’on produit. Un ‘Concept’ est un message ou un document, qui, une fois traité permettra de représenter de manière unique sa signification.

Par exemple, il est possible d’exporter la page Wikipedia de « Democracy » en pdf, la traiter pour en faire un Concept, et l’utiliser pour dénoter le concept de démocratie dans le futur. Alternativement, on peut créer un message comme un concept, par exemple pour désigner « Interesting » .

Classification

On peut créer des concepts “ToDo”, “Done” et des Concepts de Processus. On crée des concepts matérialisant des phases de processus, à utiliser avec les messages et documents que l’on reçoit et que l’on produit. Un Concept est un message ou document, qui une fois traité permet de représenter sa signification de manière exacte.

Par exemple, on peut implémenter le plus simple des processus, “Todo”, en créant deux concepts : TODO, et DONE. Dès lors, l’application permet de lister instantanément tout ce qui est TODO, mais pas encore DONE, ou l’inverse.

On peut aussi discuter, chatter à distance sur un document. La collaboration quotidienne sur les documents demande qu’ils soient discutés. Avec cette application, tout document ou message porte un chat de commentaires, par défaut partagé avec les mêmes personnes que le document lui même. Ainsi, un projet de minutes de réunion peut être ouvert à une discussion collaborative ouverte, afin de permettre à l’auteur de finaliser une version acceptable par tous.

Etiqueter l’importance des documents

On peut étiqueter (tagger) un document comme “Confidentiel” et classifier les documents. Quand on tagge un document au moment de le traiter, cette classification est incluse dans le fichier pour toujours. Bien sûr tout concept peut être utilisé à ces fins.

Par exemple, avant de partager un fichier, on peut souhaiter le tagger comme ‘Important’ afin de permettre sa prise en charge accélérée par les collaborateurs. De plus, tagger comme « Confidentiel » permet des recherches globales sur une machine (ou même internet) pour tous les documents contenant le même identifiant numérique unique.

On peut approuver formellement des minutes de réunion, un document publiable, etc. Par un clic sur l’icone de « pouce », on peut produire une preuve formelle de son approbation d’un document. Si une signature numérique est utilisée, cette approbation est de plus authentifiée et à l’épreuve des hacks.

Plus d’excuses

Par exemple, le DG peut organiser un comité exécutif. Tous les participants doivent préalablement approuver les minutes de la réunion précédente, l’ordre du jour, et avoir reçu les documents utiles. L’application proposera une vue globale de qui n’a pas reçu les documents et si les documents requis ont été approuvés par tous, tous les pouces seront levés. Personne ne peut jamais plus prétendre qu’il n’a pas reçu ou lu la bonne version d’un fichier

Il devient possible de retrouver un fichier en quelques secondes sur sa machine. Les documents et les fichiers sont dotés d’un identifiant unique (un ‘idx’), qui fournit en même temps une preuve de son intégrité, un nom de version, des liens directs entre fichiers. Ces idx sont lisibles dans les fichiers.

Cela permet que les moteurs de recherche y aient accès, sur une machine comme sur internet. Bien sûr aujourd’hui les moteurs de recherche sont plus efficaces avec les noms de fichiers. Vous pouvez formater les noms de fichiers de sortent qu’ils contiennent un ou plusieurs mots de leur idx. Cela permet des recherches exactes et instantanées avec des mots humanisés et prononçables de cinq lettres, artificiels et uniques.

Identification des documents

Par exemple, un investisseur appelle: « Dites moi, dans votre Business Plan, page 8, vous dites… » Donc vous demandez de quel BP il s’agit. Il répond que le nom du fichier comporte le mot ‘ximos’. Vous tapez ximos dans KeeeX ou dans le moteur de recherche de votre machine, et le fichier exact, non modifié, surgit instantanément. Vous lisez le même !

On peut trouver toutes les mentions d’un fichier sur internet. Les trois premiers mots de l’idx d’un document possèdent 300 mille milliards de possibilités. Ce qui est bien plus que le nombre total de fichiers indexés sur internet. En plaçant ces trois mots dans le nom des fichiers que vous publiez sur internet, vous permettez de découvrir toutes ses mentions sur internent instantanément. Mais cela marche déjà assez bien avec deux mots.

Protéger sa propriété

Il est également possible d’attacher un copyright à ses photos avant de les publier. L’application permet d’injecter dans les fichiers média des informations de copyright et de licence qui resteront indélébiles.

De la sorte, si vous avez publié des photos sur un site de partage, aucune utilisation ne sera possible en ayant la mauvaise foi de dire que le site a eu un ‘bug’ et que les termes de licences n’étaient pas clairs.

On peut enfin protéger les factures et les reçus contre toute modification, par exemple pour garantir que personne ne puisse modifier le compte destinataire ou le bénéficiaire.

Top lectures en ce moment

-

Livraison en 1 heure par Carrefour : une créa publicitaire réalisée avec une IA...

-

IA générative : pourquoi Carrefour privilégie l’approche Top-Down et garde lR...

-

Publicité sur les sites commerciaux : Carrefour et Carmila font appel à JCDecaux

L'IA clé de nos besoins vitaux dans l'eau, l'électricité et le gaz

Marchés de l’eau : l’IA générative arrive dans les réponses aux appels d’offres des collectivités

Saur, spécialiste de la distribution d’eau potable, fait évoluer son processus de réponse aux appels d’offres des collectivités et des industriels en y injectant de l’IA géné…

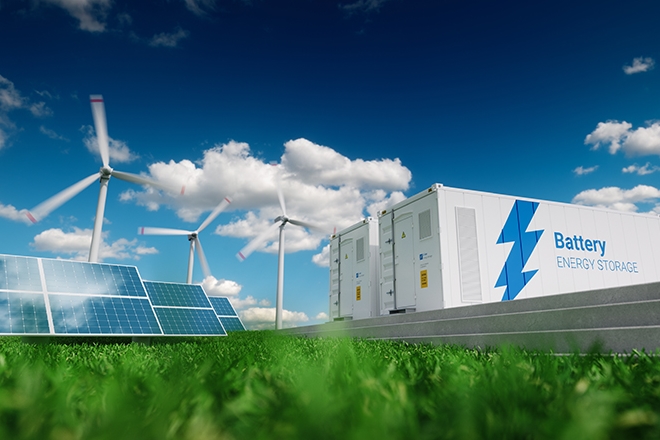

Stockage de l’électricité : l’IA générative outil d’accélération clé chez Engie

Le stockage de l’électricité est un enjeu stratégique. Engie s’y attelle et mobilise pour cela l’IA générative de type RAG, c'est-à-dire basée sur le traçage des documents source. …

Nouvelle donne dans le gaz naturel : GRDF s’adapte en utilisant l’IA

GRDF, leader de la distribution du gaz naturel en France, affine sa stratégie d’IA. Il s’appuie sur des serveurs internes pour la confidentialité des données de ses clients. GRDF c…

Et vous, qu’en pensez-vous ?

Une idée, une réaction, une question ? Laissez-nous un mot ci-dessous.

Je réagis à cet article