Le vol d’informations personnelles et d’identification via des SMS, des MMS ou les messageries mobiles de type WhatsApp ou Messenger monte en puissance. Ce type d’attaque est étudié en détail par les chercheurs de Proofpoint, une société spécialisée dans la sécurité informatique, dans cette tribune.

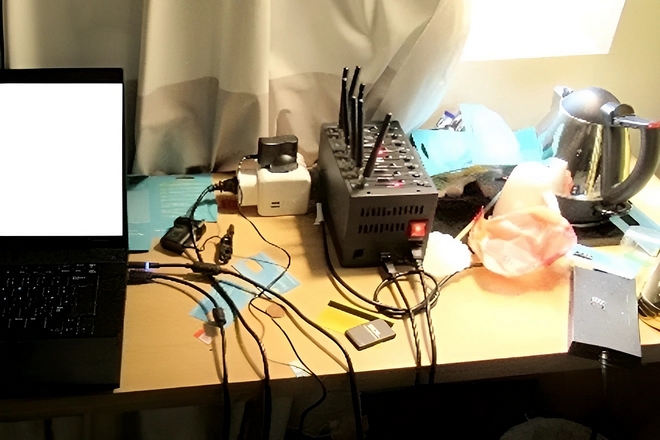

L’attaque par hameçonnage sur mobile est baptisée smishing, par analogie au vol de données par email appelé phishing. Dans le cas du smishing, les cybercriminels utilisent des cartes téléphoniques SIM, installées dans un boîtier spécifique, une « banque SIM » afin d’envoyer des centaines de SMS simultanément.

Des messages trompeurs plus simples à rédiger

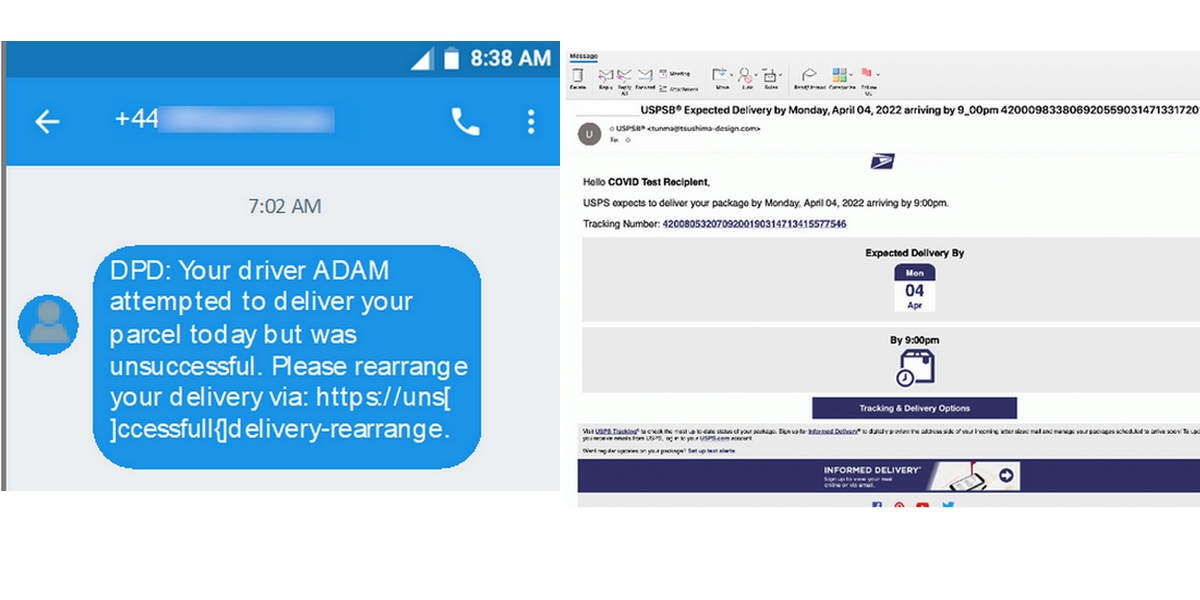

Côté danger, les SMS demandent nettement moins de personnalisation qu’un email. Un rapide message texte avec un lien est très efficace pour pousser les gens à cliquer dessus lorsqu’il s’agit d’un SMS. Les emails demandent une personnalisation du message nettement plus poussée, avec des images, des typographies et des couleurs soignées pour être crédibles.

Le taux de clics sur des liens par SMS est 8 fois supérieur à des clics sur des emails

Le vol d’informations via les réseaux mobiles réalise du phishing par SMS, MMS, RCS et les autres types de messagerie mobile, de type WhatsApp ou Messenger. Les téléphones portables sont une cible de grande valeur pour les cybercriminels. Un smartphone peut contenir des comptes personnels donnant accès aux finances des particuliers et des entreprises, des informations personnelles sensibles et des documents commerciaux confidentiels.

Un taux de réussite d’une attaque sur mobile plus élevé

ProofPoint pense que le taux de réussite des attaques par smishing est susceptible d’être sensiblement plus élevé que pour le phishing par e-mail, bien que le volume des attaques par e-mail reste plusieurs fois supérieur. Côté escrocs, des kits de smishing logiciels sont disponibles à l’achat sur le dark web, tandis que l’accès aux réseaux mobiles nécessite un peu plus d’investissement.

Un boîter « SIM Bank » peut coûter des centaines, voire des milliers de dollars, selon le nombre de cartes SIM

Les criminels doivent également payer pour les cartes SIM actives à utiliser dans leur banque SIM. Au fur et à mesure que les opérateurs mobiles identifient et excluent les numéros malveillants, de nouvelles cartes SIM sont nécessaires, ce qui crée des coûts de connexion permanents.

Un risque d’être détecté plus élevé pour les escrocs

La nature physique des réseaux mobiles accroit également le risque de détection des escrocs. Dans une affaire britannique, le coupable a été arrêté dans une chambre d’hôtel. Ce n’est pas rare – les opérateurs mobiles peuvent utiliser leurs antennes relais pour identifier d’où proviennent les activités malveillantes. Dès lors, les auteurs d’attaques par smishing doivent se déplacer fréquemment pour éviter de se faire prendre.

L’attaque via mobile repose sur des leurres qui exploitent la psychologie humaine

Mais si l’exécution peut varier par rapport aux attaques par email, le fait d’évoquer un colis manqué ou une demande du patron reste le même. Les leurres de smishing sont généralement beaucoup moins complexes que les messages de phishing par email utilisant le même thème. Le smishing et le phishing présentent également des similitudes dans la façon dont ils ciblent les victimes potentielles. Les cybercriminels emploient des recherches détaillées pour personnaliser les messages, ciblant souvent des personnes ayant la plus grande valeur au sein d’une organisation.

Des campagnes d’attaques saisonnières

Les numéros de téléphone portable peuvent être facilement liés à une gamme d’informations personnelles. On observe également des modèles de campagnes d’attaques saisonniers similaires avec à la fois du phishing et du smishing. Les étés sont généralement plus lents et l’activité est souvent complètement suspendue pendant les périodes de vacances d’hiver.

De nombreuses personnes ont encore une grande confiance dans la sécurité des communications mobiles

Les taux de clics sur les URL dans la messagerie mobile sont jusqu’à 8 fois plus élevés que ceux des e-mails, ce qui augmente considérablement les risques qu’un lien malveillant soit consulté lorsqu’il est envoyé par SMS ou par une autre messagerie mobile. Cette réactivité demeure même quand des services comme WhatsApp et Messenger ont remplacé les SMS comme moyen de communication textuelle mobile.

Des attaques mobiles via un lien à cliquer

Lors d’une attaque mobile, les escrocs proposent des liens à cliquer par rapport aux pièces jointes, que l’on trouve dans un email. Les messages mobiles ne sont pas un moyen efficace d’envoyer des pièces jointes malveillantes car de nombreux appareils limitent le chargement et les services de messagerie limitent la taille des pièces jointes. Dès lors, la plupart des attaques mobiles utilisent des liens intégrés, même lors de la distribution de logiciels malveillants tels que FluBot qui s’est propagé au Royaume-Uni et en Europe en 2022. En comparaison, 20 % à 30 % des attaques par e-mail comportent toujours des pièces jointes malveillantes.

Les numéros de téléphone personnels exposent également des informations de localisation sous la forme d’un indicatif régional. Cela peut amener d’autres opportunités de personnalisation basées sur l’emplacement et la langue qui ne sont pas présentes dans une adresse e-mail. De même, les personnes qui reçoivent un message mobile d’un escroc ont une capacité limitée à voir comment le SMS a été acheminé, car elles ne voient que le numéro à partir duquel il semble avoir été envoyé. Même si les numéros de téléphone portable et les adresses e-mail peuvent être masqués, les en-têtes d’e-mail contiennent des informations beaucoup plus détaillées sur la manière dont un message a été acheminé vers le destinataire et peuvent lui permettre de repérer un message malveillant.